最近、APT攻撃とランサムウェアが組み合わさったサイバー攻撃が増加していることに気づいていますか?これらの攻撃は、通常のサイバー犯罪とは一線を画し、企業や組織に非常に深刻な影響を与える可能性があります。特に、APT攻撃が長期間にわたって侵入を維持し、最終的にランサムウェアでデータを暗号化することで、被害はさらに深刻化しています。この記事では、ベトテル脅威インテリジェンスの報告を基に、現在の状況を紹介し、分析していきたいと思います。

この記事は2つのパートに分かれ構成されています。パート1では、APTランサムウェア攻撃の代表的なグループであるAPT41に焦点を当て、そのマルウェアの種類、活動時間、攻撃インフラなどを詳細に分析します。パート2では、APTランサムウェアの定義、世界的な現状、分類、独自インフラ、被害状況について考察し、今後の予測と推奨事項を提示します。

免責事項:

本資料は情報提供のみを目的としております。私たちは、本資料の使用また参照に起因する直接的または間接的な損害について、一切責任を負いません。本資料は、ベトテルサイバーセキュリティのサービス提供過程で得られた情報およびその他の資料から情報が含まれています。

目次

PARTI:

1| 概要

2| 詳細分析

2.1| APT41:ランサムウェア使用状況

ランサムウェア攻撃のマルウェア

システムに精通した攻撃者たち

活動時間

攻撃グループの活動インフラ

PARTII:

3| APTランサムウェア動向

3.1| APTランサムウェアとは?

3.2| 世界におけるAPTランサムウェアの現状

3.3| 目的攻撃におけるAPTランサムウェアの分類

スパイ活動&利益最大化攻撃

大規模攻撃

破壊的攻撃

3.4| APTグループランサムウェアグループの独自インフラ

3.5| APTによるランサムウェア攻撃の被害

4| 予測

5| 推奨

概要

ランサムウェアは、企業や組織に深刻な被害をもたらす重大な脅威です。

近年、APTグループがランサムウェアを攻撃ツールとして活用する事例が増加しています。

APTランサムウェア攻撃は、標的組織のインフラを破壊し身代金を要求する高度な手法です。Viettel Threat Intelligence(ベトテル脅威インテリジェンス)の調査では、APT41グループによるランサムウェア攻撃が増加傾向にあることが判明しています。

攻撃者は、ランサムウェアの展開と窃取データの販売により、多額の利益を得ています。当社の脅威インテリジェンスチーム(Viettel Threat Intelligence下記)は、APTグループの攻撃パターンを分析し、早期検知と対策に努めています。

(Viettel Threat Intelligenceの分析結果)

・ベトナム財務省に対する最近のランサムウェア攻撃の背後にAPT41グループがいることを確認しました。

・APT攻撃者は2015年からRaaSを用いたランサムウェア攻撃を行っていましたが、2020年以降は独自開発のランサムウェアを使用する傾向が見られます。

・APTランサムウェアによる攻撃は全体的には少数ですが、通常のランサムウェア攻撃と比べて被害規模が著しく大きくなる傾向があります。

・当社は攻撃対象と目的に基づき、APTランサムウェアグループを3つのカテゴリーに分類しました。

詳細分析

APT41:ランサムウェア使用状況

APT41グループは、最近ランサムウェア攻撃を積極的に展開しています。

Viettel Threat Intelligenceは、主要金融機関に対する重大なランサムウェア攻撃事案を調査しました、この事件は深刻な被害をもたらしました。

詳細な分析とインシデント対応の結果、Viettel Threat Intelligenceはこの攻撃者グループがAPT41と多くの共通の特徴を持っていることを確認しました。

ベトテル脅威インテリジェンスは以下の4つの兆候に基づき、今回の攻撃がAPT41によるものと特定しました。

- 今回の攻撃で使用されたマルウェアは、過去のAPT41による他の攻撃で使用されたマルウェアと類似しています

- 攻撃者がシステム内に潜伏し、その内部構造を深く理解しています

- この攻撃の活動期間は、APT41の過去の攻撃活動に類似したパターンを示しました

- 過去の攻撃で使用されたマルウェアのインフラが再利用されていることを確認しました

ランサムウェア攻撃のマルウェア

財務省をに対する攻撃において、APT41グループはマルウェアは以下のような特徴的なマルウェアを使用しました。

- ShadowPad( Windows)

- CobaltStrike (Windows)

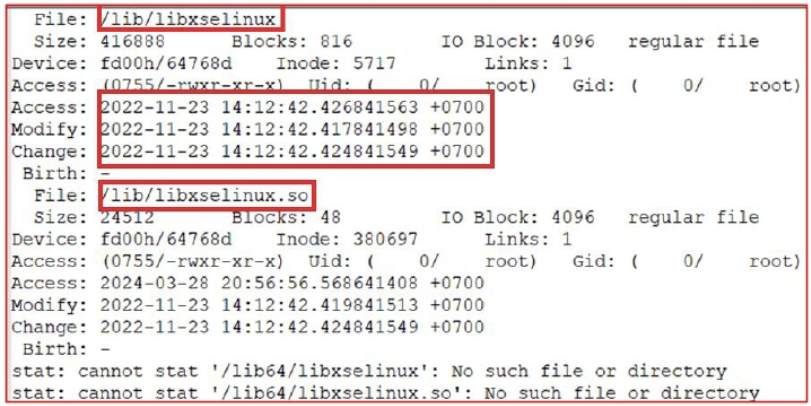

- Libxselinux (Linux)

- Libxselinux.so (Linux)

LibxselinuxとLibxselinux.so はオープンソースのrootkitツールであるAzazelを改変した2つのマルウェアです。

このツールは通常、WinntiグループがLinuxシステム上の被害者マシンへの接続を維持する目的で多用されます。

Linuxに加え、攻撃者が日常的に利用するShadowPabとCobaltStrikeというWindowsマルウェアを発見しました。

Viettel Threat Intelligenceによると、ShadowPabマルウェアはAPT41の活動で多用されています。

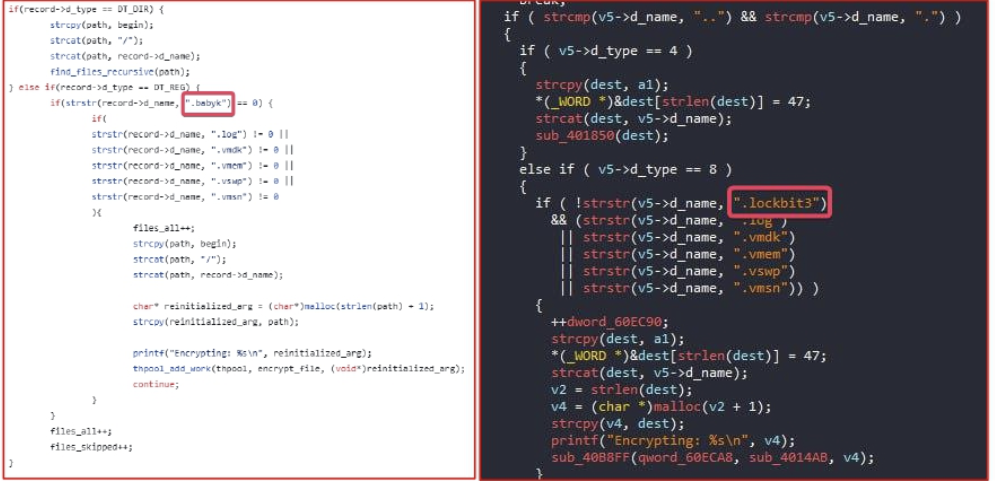

APT41はWindows OSのファイルを標的にし、LockBit3ランサムウェア(漏洩したビルダーから生成されたもの)を使用するとともに、Baduckランサムウェアのオープンソースコードを修正し、ファイル拡張子を“.lockbit3”に変更しました。

Viettel Threat Intelligenceの調査によると、攻撃グループはBabukの拡張子を“.lockbit3”に変更した理由は、Lockbit3グループに責任を転嫁し、自身の痕跡を消すためだと分析されています。

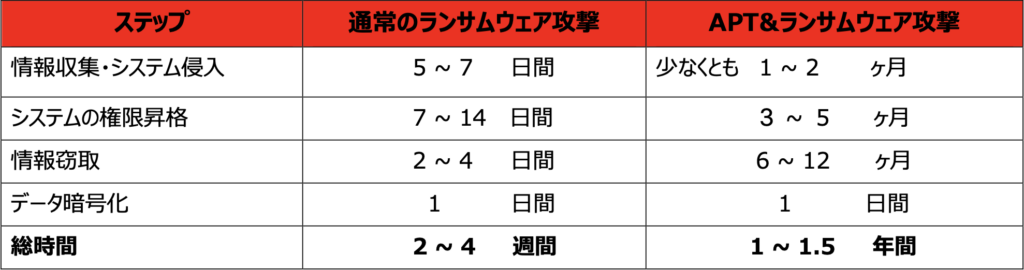

通常のランサムウェア攻撃は2〜4週間程度で完了します。しかし、APT41による複合的なランサムウェア攻撃においては、マルウェアがシステムに長期間潜伏し, システムに関する深い知識を持っています。

ランサムウェア攻撃者はAPT41グループによるものと見なされており、データを暗号化する際に、インターネット上で公開されている2種類のランサムウェアであるLockBit3とBabukをWindowsとLinuxの2つのOSに対して利用しました。また、バックアップデータもすべて暗号化されており、鍵がなければ復旧はほぼ不可能となっています。

活動時間

APTとランサムウェアを組み合わせた攻撃の分析により、Viettel Threat Intelligenceは、攻撃グループの活動期間が、以前に特定されたAPT41グループの活動パターンと顕著な類似性を示すことを突き止めました。

一般的に、C2サーバーへの接続およびマルウェアの展開は、攻撃者が発見を避けるために、営業時間外の23時から翌朝7時(UTC+7)の間に実行されることが多いです。この時間帯は、過去にサイバー空間で確認されたAPT41の活動時間帯とも一致しています。

.png)

攻撃グループの活動インフラ

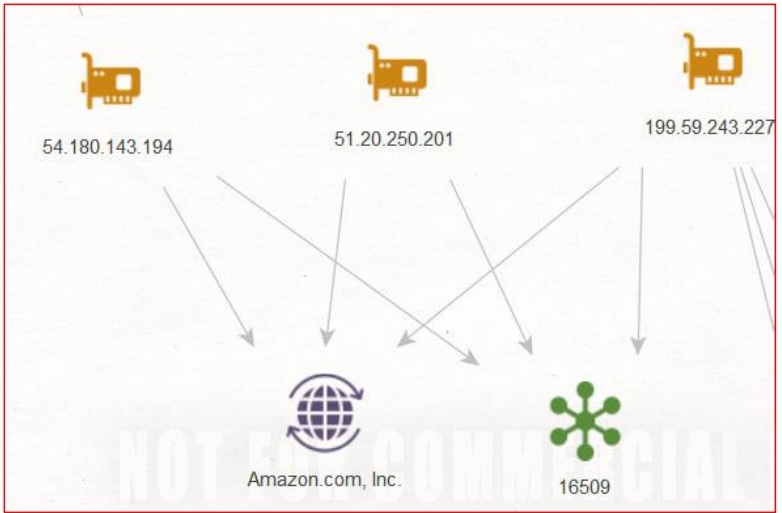

APT41グループは通常、攻撃実行時にC2サーバーへの接続を確立するために、GoogleやAmazonなどのVPSインフラ(インフラストラクチャ)を使用し, その後、痕跡を消すためにVPSを削除します。

ベトテル脅威インテリジェンスは、ランサムウェア攻撃におけるC2 IPアドレスの分析を通じて、攻撃グループがAPT41グループとに似たのインフラ(Amazon登録IPアドレス)を使用していることを突き止めました。

上記の情報に基づきベトテル脅威インテリジェンスは最近ランサムウェア攻撃における攻撃グループはAPT41グループである可能性が高いと判断しました。APT41以外にも、世界各国や日本において他のAPTグループが活動している?これらのグループは、なぜそのような攻撃を行う?攻撃の動機や理由は何?そして主にどのような組織や個人を標的にしているのでしょうか?これらの攻撃の本質を明らかにするため、以降のセクションで詳しく検証していきます。